Antywirus ściągnie kłopoty na Microsoft?

5 listopada 2010, 12:59Od czasu, gdy Microsoft porozumiał się z Komisją Europejską w sprawie okna wyboru przeglądarek, nie słyszeliśmy o wysuwanych przeciwko koncernowi z Redmond poważnych oskarżaniach o nieuczciwą konkurencję. Teraz sytuacja może ulec zmianie w związku z udostępnieniem przez firmę bezpłatnego oprogramowania antywirusowego.

Niebezpieczny port Thunderbolt

26 lutego 2019, 14:13Wiele najnowocześniejszych laptopów oraz coraz więcej komputerów stacjonarnych jest znacznie bardziej narażonych na atak za pośrednictwem urządzeń peryferyjnych niż dotychczas sądzono. Jak wynika z badań przeprowadzonych na University of Cambridge, napastnik może w ciągu kilku sekund przełamać zabezpieczenia maszyny, jeśli tylko zyska dostęp do takich urządzeń jak ładowarka czy stacja dokująca.

Ptaki współpracują z ssakami, by dobrać się do gniazda pszczół?

30 czerwca 2023, 08:49Miodowody to jedne z niewielu ptaków, które regularnie odżywiają się pszczelim woskiem. Nie potrafią jednak same dobrać się do gniazda pszczół. Potrzebują pomocy. Dlatego też nawiązały współpracę z miodożerem (ratelem), któremu wskazują lokalizację gniazda. Ssak rozbija gniazdo w poszukiwaniu miodu, a ptak ma wówczas dostęp do wosku. Tak mniej więcej brzmi popularna opowieść o współpracy obu gatunków. Naukowcy z Uniwersytetów w Cambridge i Kapsztadzie postanowili przekonać się, ile jest w niej prawdy.

Hodujemy groźnego wroga

30 grudnia 2013, 13:18Profesor Aidan Hollis i Ziana Ahmed ostrzegają na łamach New England Journal of Medicine, że ludzkość może czekać ogólnoświatowy kryzys zdrowotny. Zagrożenie spowodowaliśmy sami używając antybiotyków do produkcji żywności.

Z lewej strony samiec, z prawej samica – niezwykły gynandromorf z dwustronną asymetrią

7 kwietnia 2020, 18:31Przed dwoma laty Erin Krichilsky ze Smithsonian Tropical Research Institute (STRI) w Panamie badała pszczoły z gatunku Megalopta amoena i ujrzała najbardziej niezwykłego owada w swoim życiu. Przyglądając się pod mikroskopem 4-milimetrowej pszczole zauważyła, że prawa strona jej głowy ma wygląd typowy dla samicy, a lewa – dla samca

MUCI - nowy sposób na sterowanie komputerem

25 kwietnia 2008, 09:09W laboratoriach Microsoftu trwają prace nad nowym sposobem komunikacji pomiędzy człowiekiem a komputerem. Inżynierowie z Redmond we współpracy z naukowcami z University of Washington w Seattle pracują nad zakładaną na ramię opaską, która będzie rozpoznawała ruchy palców, rejestrując aktywność mięśni.

Szpitale mogą szybko identyfikować bakterie zagrażające chorym

1 lutego 2017, 06:10Wkrótce praktycznie każdy szpital będzie w stanie w ciągu zaledwie minut zidentyfikować gatunki bakterii odpowiedzialne za infekcję rozwijającą się u pacjenta.

Ultraczuły kwantowy czujnik pola elektrycznego pomoże wykryć ciemną materię?

27 sierpnia 2021, 10:07W amerykańskim Narodowym Instytucie Standardów i Technologii (NIST) powstał kwantowy detektor, który wykrywa słabe pole elektryczne z czułością ponad 10-krotnie większą niż dotychczas stosowane czujniki. Urządzenie przyda się zarówno w obrazowaniu struktur biologicznych, jak i w fizyce, gdzie może posłużyć m.in. do wykrywania ciemnej materii.

Płynne paliwo z energii słonecznej

20 stycznia 2011, 19:35Zespół profesor Sossiny Haile z California Institute of Technology opracował nowatorską technologię umożliwiającą wykorzystanie energii słonecznej do zmiany dwutlenku węgla i wody w paliwa.

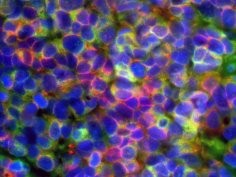

Nowotwory wysyłają sabotażystów, którzy paraliżują układ odpornościowy

5 kwietnia 2019, 10:04Uczeni z Uniwersytetu Kalifornijskiego w San Francisco dokonali niespodziewanego odkrycia, które może wyjaśnić, dlaczego wiele nowotworów nie reaguje na nowoczesne leki z klasy inhibitorów punktów kontrolnych.